勒索病毒文件恢复,什么是勒索病毒,如何解密

浏览量: 次 发布日期:2018-12-03 20:19:56

南京兆柏科技是国内专业门从事勒索病毒加密数据恢复的企业,经历了国内从2015年的Teslacrypt/locky/cerber/到现如今的x3m/satan/wallet/onion/GlobeImposter 3.0/bgtx/combo/gamma/等多种病毒的流行。三年来秉着客户无法估计价值的数据,成功恢复1000+客户的案例,为客户挽回了巨大的损失(包括中国科学院某科学研究院、几十所大学、金融企业、股份公司及数不清的个人数据),得到了客户的高度评价。

擅长数据库解密:sql server,oracle数据库解密,客户最好提供数据库老备份,管家婆,金蝶用友等财务软件支持较好。

数据库解密热线:13913979388

病毒名称:Globelmposter3.0 变种

病毒性质:勒索病毒

影响范围:政府、医疗、教育、企业等均受到病毒攻击,呈现爆发趋势

危害等级:高危

Globelmposter勒索病毒今年的安全威胁热度一直居高不下。早在今年2月全国各大医院已经爆发过Globelmposter2.0勒索病毒攻击,攻击手法极其丰富,可以通过社会工程,RDP爆破,恶意程序捆绑等方式进行传播,其加密的后缀名也不断变化,有:

.TECHNO、.DOC、.CHAK、.FREEMAN、.TRUE,.ALC0、.ALC02、.ALC03、.RESERVE等。

最新Globelmposter3.0变种后缀为.Ox4444。这次爆发的样本为Globelmposter3.0家族的变种,采用RSA+AES算法加密,目前该勒索样本加密的文件暂无解密工具,文件被加密后会被加上Ox4444、China4444、Help4444、Rat4444 、Tiger4444 、Rabbit4444 、Dragon4444 、Snake4444 、Horse4444、Goat4444 、Monkey4444 、Rooster4444、Dog4444等后缀。

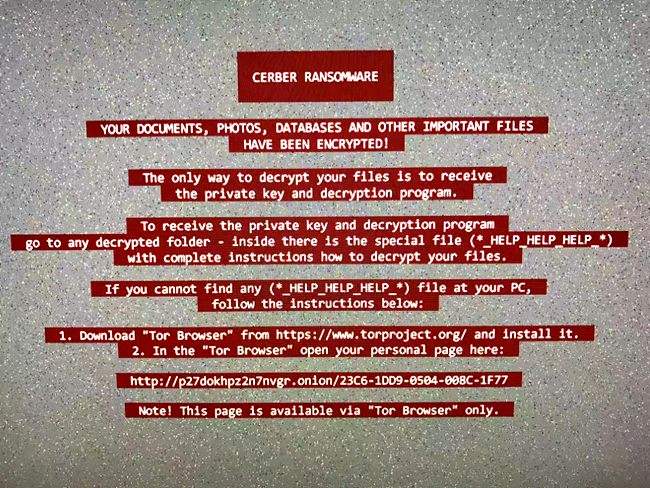

在被加密的目录下会生成一个名为”HOW_TO_BACK_FILES”的txt文件,显示受害者的个人ID序列号以及黑客的联系方式等。

一般来说,主流的勒索病毒通常有两种操作文件的方式,一种是直接加密覆盖原文件,这种情况下没有勒索者的密钥,几乎是无法恢复的;另一种则是先加密生成副本文件,然后删除原文件,这种情况下是有可能恢复的。

但是,狡猾的勒索者通常会对文件进行深度处理,比如在删除之前,用垃圾数据把原文件覆盖一遍,这时受害者用文件恢复的办法,只能恢复出一堆垃圾数据。

所幸的是,他们分析此次 Wannacrypt 勒索软件时,发现它并没有对原文件进行这样的“深度处理”,而是直接删除。这在王亮看来算是一个比较低级的“失策”,而360此次正是利用了勒索者的“失策”,实现了部分文件恢复。

王亮强调,此次发布的工具是只针对 Wannacrypt 勒索软件的,对于其他勒索病毒可能没有用,同时也无法保证100%恢复所有文件,因为这涉及到原文件的存储位置、数量、删除时间和磁盘读写情况等因素。但即使如此,他们也希望能够尽一己之力,帮助人们抢救回一些重要资料,救回来一个是一个。

什么是勒索病毒?

勒索病毒是一种恶意的计算机程序,它会阻止受害者进入他们的计算机或者通过高强度加密算法加密受害者的文档(可加密上百种格式文档),并要求他们支付赎金。

有几种不同的勒索软件程序,它们都使用了不同的方法来让计算机用户支付赎金。目前(撰写这篇文章的当儿),有三种不同的版本:

- 加密文件的勒索软件。这个版本的勒索软件大多数是依靠木马程序的帮忙传播的。当它渗入计算机后,它会找出最常用的文件然后将它们 加密。一般上来说,被加密的文件包括相片、音乐文件、视频、艺术、商业及其他数据,这些对受害者而言可以说都是非常重要的。此外,勒索软件会开始显示一个 巨大的警告信息,告知受害者如果他们想要解密这些被加密的数据,唯一的方法就是支付赎金。事实上,这是正确的,因为大多数的恶意软件会删除这些文件的卷影 副本,防止它们被还原。这类型勒索软件一般当下无法被破解。

- 非加密类型的勒索软件。这个类型的勒索软件会封锁整个计算机系统并威胁计算机用户支付罚款。为了达到这个目的,它将警告信息伪称 来自政府当权者,黑客通常会使用联邦调查局或警察等名字。一旦渗入系统,它会找出受害者计算机上存有的非法文件比如色情内容或未经授权的程序版本。当它找 到后,病毒即会锁住计算机并开始显示一个看似来自政府当权者的巨大警告信息。在这种情况下,受害者会被通知他/她的计算机在经过扫描后检测到了非法文件, 受害者需支付罚款以避免坐牢。

- 锁住浏览器的勒索软件。这个勒索软件版本并没有感染计算机系统,它是依靠 JavaScript 来封锁浏览器及显示巨大的警告信息。这个伪造的通知与来自“非加密类型的勒索软件”的警告非常相似,它通常会告知用户曾经在网上进行了哪些非法活动,然后 要求用户支付赎金以免除牢狱灾害。当然,这些勒索软件与联邦调查局 (FBI) 、欧洲刑警组织 (Europol) 和其他政府机构根本没有任何关联。

如果您在过去几周一直对安全方面的新闻有所关注,应该听说多家公司受到勒索软件,特别是“Locky”的影响,其中不乏国内知名公司。这款勒索软件于今年二月露面并迅速成长为全球第二大勒索软件系列,排名仅次于CryptoWall,位于TeslaCrypt之前。虽然美国、法国与日本是受Locky影响最严重的三个国家,但是勒索软件同样肆虐其他亚太地区,尤其是中国。